WIMAX:

Proviene de las siglas de WORLDWIDE INTEROPERABILITY FOR MICROWAVE ACCESS (interoperabilidad mundial para acceso por microondas), básicamente es una tecnología de comunicaciones inalámbricas entre ordenadores. Las principales ventajas son la velocidad (unos 70 mbs)y el alcance (unos 50 km). Es como WIFI pero mucho mejor.

Proviene de las siglas de WORLDWIDE INTEROPERABILITY FOR MICROWAVE ACCESS (interoperabilidad mundial para acceso por microondas), básicamente es una tecnología de comunicaciones inalámbricas entre ordenadores. Las principales ventajas son la velocidad (unos 70 mbs)y el alcance (unos 50 km). Es como WIFI pero mucho mejor.también podemos decir que es una tecnología que permite tener redes inalámbricas con una cobertura de alrededor de 50 km, a comparación del WIFI que solo permite a 200 km a la redonda.

en teoría esta tecnología permitirá que en el futuro tengamos cobertura inalámbrica de acceso a Internet en toda la ciudad.

en teoría esta tecnología permitirá que en el futuro tengamos cobertura inalámbrica de acceso a Internet en toda la ciudad.por ejemplo: En PERÚ, la Empresa OLO (subsidiaria del operador YOTA) ofrece Internet 4G por medio de WIMAX desde septiembre de 2012. La empresa ofrece Internet móvil y para el hogar. Ha obtenido la concesión de la banda 2.5GHz por 20 años.

WIRELESS:

Wireless es una palabra en ingles que significa sin cables o inalambrico, y actualmente hay varios equipos electrónicos que funcionan de esa manera "inalámbrica".

Wireless es una palabra en ingles que significa sin cables o inalambrico, y actualmente hay varios equipos electrónicos que funcionan de esa manera "inalámbrica".ejemplos de equipos wireless en uso hoy en día:

- teléfonos móviles: que permiten colectividad entre personas.

- el sistema de posicionamiento global (GPS): que permite que barcos, coches y aviones comprueben su localización en cualquier parte de la tierra.

- periféricos de ordenador wireless: como el ratón, los teclados y las impresoras, que se pueden también conectar a un ordenador vía wireless.

- teléfonos inalámbricos: de mas corto alcance que los teléfonos móviles.

- mandos a distancia: (para televisión, vídeos, puertas de garaje, etc...) y algunos sistemas de alta fidelidad.

- monitores para bebes: estos dispositivos son unidades de radio simplificadas que transmiten/reciben dentro de una gama limitada.

- televisión vía satélite: permiten que los espectadores, desde cualquier parte, seleccionen entre centenares de canales.

la tecnología wireless se esta desarrollando rápidamente, y cada vez esta mas presente en la vida de gente del todo mundo. Ademas, cada vez mas gente confía en esta tecnología directa o indirecta.

la tecnología wireless se esta desarrollando rápidamente, y cada vez esta mas presente en la vida de gente del todo mundo. Ademas, cada vez mas gente confía en esta tecnología directa o indirecta.

BLUETOOTH:

Hay diversas maneras de conectar dispositivos electrónicos entre si, mediante cables, señales de radio, y rayos de luz infrarrojo, y una variedad incluso mayor de conectores, enchufes y protocolos, por lo que el arte de conectar cosas es cada día mas complejo, de ahí la necesidad de tecnología inalambrica (wireless). la tecnología bluetooth es automática e inalambrica, y tienen numero de características interesantes que puedes simplificar nuestra vida diaria.

es una forma sencilla de pasar o transmitir documentos o archivos de manera inalambrica hasta una velocidad de 125 kbps sin interferencia.

es fácil de usar solo se necesita activar el bluetooth, ponerlo en modo visibles si es que fuera necesario, luego explorar dispositivos y escoger al dispositivo al que va a mandar o enviar el archivo con la información (sea laptop, celular o pc de escritorio).

es fácil de usar solo se necesita activar el bluetooth, ponerlo en modo visibles si es que fuera necesario, luego explorar dispositivos y escoger al dispositivo al que va a mandar o enviar el archivo con la información (sea laptop, celular o pc de escritorio).

con bluetooth también podemos sincronizar aparatos como teclado, mouse, etc... que funcione con bluetooth.

Virus es un malware que solo esta para alterar el funcionamiento de tu ordenador, sin el permiso o conocimiento del usuario. Los virus habitualmente remplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir de manera intencionada los datos almacenados en una computadora aunque existen otros mas inofensivos que solo se caracterizan por ser molestos.

Virus es un malware que solo esta para alterar el funcionamiento de tu ordenador, sin el permiso o conocimiento del usuario. Los virus habitualmente remplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir de manera intencionada los datos almacenados en una computadora aunque existen otros mas inofensivos que solo se caracterizan por ser molestos.

Los virus informáticos tienen básicamente la función de propagarse a través de un software son muy nocivos y algunos contienen ademas una carga dañina con distintos objetivos desde una simple broma hasta realizar daños importantes en los sistemas o bloquear las redes informáticas generando trafico inútil.

VIRUS:

Virus es un malware que solo esta para alterar el funcionamiento de tu ordenador, sin el permiso o conocimiento del usuario. Los virus habitualmente remplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir de manera intencionada los datos almacenados en una computadora aunque existen otros mas inofensivos que solo se caracterizan por ser molestos.

Virus es un malware que solo esta para alterar el funcionamiento de tu ordenador, sin el permiso o conocimiento del usuario. Los virus habitualmente remplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir de manera intencionada los datos almacenados en una computadora aunque existen otros mas inofensivos que solo se caracterizan por ser molestos.Los virus informáticos tienen básicamente la función de propagarse a través de un software son muy nocivos y algunos contienen ademas una carga dañina con distintos objetivos desde una simple broma hasta realizar daños importantes en los sistemas o bloquear las redes informáticas generando trafico inútil.

ANTIVIRUS:

Los antivirus son programas cuya función es detectar y eliminar

Virus informáticos y otros programas maliciosos'' (a veces denominados

malware).

Los antivirus nacieron como una herramienta simple cuyo objetivo fuera

detectar y eliminar virus informáticos

El funcionamiento de un antivirus varía de uno a otro, aunque su comportamiento normal se basa en contar con una lista de virus conocidos y su formas de reconocerlo y analizar contra esa lista los archivos almacenados o transmitidos desde y hacia un ordenador.

El objetivo primordial de cualquier antivirus actual es detectar la mayor cantidad de amenazas informáticas que puedan afectar un ordenador y bloquearlas antes de que la misma pueda infectar un equipo, o poder eliminarla tras la infección.

El funcionamiento de un antivirus varía de uno a otro, aunque su comportamiento normal se basa en contar con una lista de virus conocidos y su formas de reconocerlo y analizar contra esa lista los archivos almacenados o transmitidos desde y hacia un ordenador.

El objetivo primordial de cualquier antivirus actual es detectar la mayor cantidad de amenazas informáticas que puedan afectar un ordenador y bloquearlas antes de que la misma pueda infectar un equipo, o poder eliminarla tras la infección.

- TIPOS DE ANTIVIRUS:

- -Kaspersky Anti-virus.

- -Panda Security.

- -Norton antivirus.

- -McAfee.

- -avast! y avast! Home

- -AVG Anti-Virus y AVG Anti-Virus Free.

- -BitDefender.

- -F-Prot.

- -F-Secure.

- -NOD32.

- -PC-cillin.

- -ZoneAlarm AntiVirus.

HACKER:

Hacker es una voz del inglés para referirse a una persona o a una comunidad que posee conocimientos en el área de

informática y se dedica a acceder a sistemas informáticos para realizar

modificaciones en el mismo. Los hackers también son conocidos como “piratas

informáticos”.

Hacker es una voz del inglés para referirse a una persona o a una comunidad que posee conocimientos en el área de

informática y se dedica a acceder a sistemas informáticos para realizar

modificaciones en el mismo. Los hackers también son conocidos como “piratas

informáticos”.

El término hacker proviene del verbo “hack”

que significa “cortar” o “alterar”

algún objeto de forma irregular. El significado actual del término hacker fue

conocido a partir de la década de los 50 del siglo XX para designar una

alteración inteligente en alguna máquina, redes sociales y a las diferentes

conexiones entre computadoras, originándose en el Instituto de Tecnología de

Massachusetts cuyos programadores se conocían como “hackers”.

Como tal, la comunidad de los hackers tienen como función conocer

a fondo el funcionamiento de los diferentes sistemas informáticos con el fin de

encontrar errores, corregirlos y solucionar los mismos. La función de un hacker

es superar todos los sistemas de seguridad y, cuando los superan, la mayoría de

ellos informan a los dueños de los sistemas para mejorar la seguridad de los

mismos.

Como tal, la comunidad de los hackers tienen como función conocer

a fondo el funcionamiento de los diferentes sistemas informáticos con el fin de

encontrar errores, corregirlos y solucionar los mismos. La función de un hacker

es superar todos los sistemas de seguridad y, cuando los superan, la mayoría de

ellos informan a los dueños de los sistemas para mejorar la seguridad de los

mismos.

Dentro de los hackers existen subgrupos, los principales son: wannabe se identifican por poseer deseos en

pertenecer a esta comunidad pero por está empezando no son reconocidos en la

misma, newbies se caracterizan por ser principiantes,

los mismos poseen conocimientos básicos; lammers se

creen hackers profesionales sin serlos ocasionando daños a terceros; los gurús se encargan de enseñar a los futuros

hackers, son conocidos como los maestros, no se encuentran activos pero siguen

estudiando, practicando y explican las técnicas básicas, phreaker son personas con conocimientos amplios en

los teléfonos modulares y móviles, entre otros.

Asimismo,

existen diferentes tipos de hackers y

se diferencian en virtud de sus funciones, como los White hats, conocidos

también como hackers blancos o sombreros blancos, se caracterizan por violar

los sistemas informáticos y descubrir los errores en los mismos e informar a la

compañía sobre los mismos y, así poder contribuir o mejorar los sistemas de

seguridad informáticos. En ocasiones, las empresas llaman a estos hackers para

entrar en el sistema con el propósito de descubrir las fragilidades y comprobar

o testar los sistemas de seguridad. A su vez, los black hats (sombreros negros), conocidos como crawlers, cumplen con funciones opuestas

de los hackers mencionados anteriormente ya que ellos violan los sistemas de

seguridad de computadoras, entran en zonas restringidas, roban y eliminan

información; infectan o se apoderan de las redes, es decir, su principal

función es realizar acciones maliciosas al entrar en el sistema informático con

el fin de obtener algún beneficio.

Asimismo,

debido a la importancia de los resultados en los motores de búsqueda, empezaron

a surgir técnicas con el objetivo de engañar los motores de búsquedas, es por

ello, que las técnicas usadas de forma a viciar los resultados de forma ilícita

en los motores de búsqueda son conocidas como black hat, algunas técnicas

funcionan por un periodo limitado y el web site termina por ser penalizado por

google. Algunas de las técnicas son: las redes de links, usar esquema de

colores para introducir textos no visibles para los utilizadores pero si para

los crawlers motores de búsqueda, entre otras.

Asimismo,

debido a la importancia de los resultados en los motores de búsqueda, empezaron

a surgir técnicas con el objetivo de engañar los motores de búsquedas, es por

ello, que las técnicas usadas de forma a viciar los resultados de forma ilícita

en los motores de búsqueda son conocidas como black hat, algunas técnicas

funcionan por un periodo limitado y el web site termina por ser penalizado por

google. Algunas de las técnicas son: las redes de links, usar esquema de

colores para introducir textos no visibles para los utilizadores pero si para

los crawlers motores de búsqueda, entre otras.

Actualmente,

existe diversos sites con tutoriales o programas que puedan ser utilizados para

hackear computadoras, descubrir señas de wifi, cuentas de email, entre otros.

La mayoría de las actividades de los hackers son ilícitas, por lo que si son

descubiertos son procesados y pueden cumplir una condena.

CRACKER:

Al igual que el hacker, el cracker es también un apasionado

del mundo informático. La principal diferencia consiste en que la finalidad del

cracker es dañar sistemas y ordenadores. Tal como su propio nombre indica, el

significado de cracker en inglés es "rompedor", su objetivo es el de

romper y producir el mayor daño posible.

Al igual que el hacker, el cracker es también un apasionado

del mundo informático. La principal diferencia consiste en que la finalidad del

cracker es dañar sistemas y ordenadores. Tal como su propio nombre indica, el

significado de cracker en inglés es "rompedor", su objetivo es el de

romper y producir el mayor daño posible.Para el hacker, el cracker no merece ningún respeto ya que no ayudan ni a mejorar programas ni contribuyen a ningún avance en ese sentido.

Desde distintos ámbitos se ha confundido el término hacker con el de cracker, y los principales acusados de ataques a sistemas informáticos se han denominado hackers en lugar de crackers.

El término cracker fue acuñado por primera vez hacia 1985 por hackers que se defendían de la utilización inapropiada por periodistas del término hacker.

La acción de crackear requiere un mínimo conocimiento de la

forma en que el programa se protege. Por lo general, los programas tienen la

protección o activación por número de serie. Otros hacen la activación por

medio de artimañas, en las cuales utilizan técnicas como registro vía web, vía

algún mecanismo físico (activación por hardware) o por algún archivo de

registro. El crackeo de software es una acción ilegal en prácticamente todo el

mundo, ya que para lograrlo es necesario utilizar la ingeniería inversa y sirve

para elimina limitaciones que fueron impuestas por el autor para evitar su

copia ilegal; por ejemplo, contra los sistemas anti copia de los CD-ROM suelen

usarse los no cd. Otras veces se trata de dar más prestaciones de las que la

versión del programa proporciona, como eliminar las ventanas que piden el

registro del programa en programas shareware. Un ejemplo: para jugar al juego X

("pirata") necesitas el crack para crackearlo. Evidentemente, su uso

es en la inmensa mayoría de los casos, ilegal, por ser una forma de

"piratería".

La acción de crackear requiere un mínimo conocimiento de la

forma en que el programa se protege. Por lo general, los programas tienen la

protección o activación por número de serie. Otros hacen la activación por

medio de artimañas, en las cuales utilizan técnicas como registro vía web, vía

algún mecanismo físico (activación por hardware) o por algún archivo de

registro. El crackeo de software es una acción ilegal en prácticamente todo el

mundo, ya que para lograrlo es necesario utilizar la ingeniería inversa y sirve

para elimina limitaciones que fueron impuestas por el autor para evitar su

copia ilegal; por ejemplo, contra los sistemas anti copia de los CD-ROM suelen

usarse los no cd. Otras veces se trata de dar más prestaciones de las que la

versión del programa proporciona, como eliminar las ventanas que piden el

registro del programa en programas shareware. Un ejemplo: para jugar al juego X

("pirata") necesitas el crack para crackearlo. Evidentemente, su uso

es en la inmensa mayoría de los casos, ilegal, por ser una forma de

"piratería".

DIFERENCIA ENTRE HACKER Y CRACKER:

FIREWALL:

Un firewall o cortafuegos es software o hardware que comprueba la

información procedente de Internet o de una red y, a continuación, bloquea o

permite el paso de ésta al equipo, en función de la configuración del firewall.

Un firewall puede ayudar a impedir que hackers o software malintencionado (como gusanos) obtengan acceso al equipo a través de una red o de Internet. Un firewall también puede ayudar a impedir que el equipo envíe software malintencionado a otros equipos.

Un firewall no es lo mismo que un programa antivirus. Para ayudar a

proteger su equipo, necesita tanto un firewall como un programa antivirus y

antimalware.

Un firewall es un programa que administra los demás programas que tienen

acceso a internet en una computadora.

Por ejemplo, si tienes dos navegadores de internet en tu computadora, con un firewall puedes decidir a cual dejas conectarse a internet y a cual no.

O si tienes algún programa para compartir archivos P2P, con un firewall lo dejas que se

Por ejemplo, si tienes dos navegadores de internet en tu computadora, con un firewall puedes decidir a cual dejas conectarse a internet y a cual no.

O si tienes algún programa para compartir archivos P2P, con un firewall lo dejas que se

Conecte a internet o se lo impides.

En casos más extremos algunos virus necesitan el internet para funcionar y dañar más a una computadora, el firewall no lo deja que utilice el internet

En casos más extremos algunos virus necesitan el internet para funcionar y dañar más a una computadora, el firewall no lo deja que utilice el internet

Te ayuda a proteger tu red o tu LAN de virus, spam, puedes bloquear páginas

que no sean de gran utilidad, me refiero a que no son productivas, bloquea

puertos, te bloquea Mensajeros, puedes repartir el ancho de banda a diferentes

usuarios, puedes dar privilegios a los equipos que quieras, puedes hacer un

VPN, etc.

Te ayuda a proteger tu red o tu LAN de virus, spam, puedes bloquear páginas

que no sean de gran utilidad, me refiero a que no son productivas, bloquea

puertos, te bloquea Mensajeros, puedes repartir el ancho de banda a diferentes

usuarios, puedes dar privilegios a los equipos que quieras, puedes hacer un

VPN, etc.PHISHING:

El phishing es una tipo de estafa que tiene el

objetivo de intentar obtener de una persona en Internet la mayor cantidad de

información posible para luego usarla de forma fraudulenta, se utilizan correos

electrónicos con información engañosa, hasta paginas que tienen el aspecto de

la original.

El phishing es una tipo de estafa que tiene el

objetivo de intentar obtener de una persona en Internet la mayor cantidad de

información posible para luego usarla de forma fraudulenta, se utilizan correos

electrónicos con información engañosa, hasta paginas que tienen el aspecto de

la original. El usuario, creyendo que el correo proviene de un

negocio que conoce, ingresa al enlace que lo redirecciona a un sitio falso,

similar al sitio web original, el usuario, creyendo que es el sitio web

original del banco, financiera, etc, introduce sus datos personales como

nombre, usuario, contraseña o clave secreta, número de cédula de

identidad.

El usuario, creyendo que el correo proviene de un

negocio que conoce, ingresa al enlace que lo redirecciona a un sitio falso,

similar al sitio web original, el usuario, creyendo que es el sitio web

original del banco, financiera, etc, introduce sus datos personales como

nombre, usuario, contraseña o clave secreta, número de cédula de

identidad.  Estos datos son capturados por el sitio web y van a parar

en manos de los delincuentes. Esta modalidad comúnmente se utiliza en sitios

web que involucren transacciones económicas, realización de pagos, giros, etc.

Estos datos son capturados por el sitio web y van a parar

en manos de los delincuentes. Esta modalidad comúnmente se utiliza en sitios

web que involucren transacciones económicas, realización de pagos, giros, etc.mas informacion:

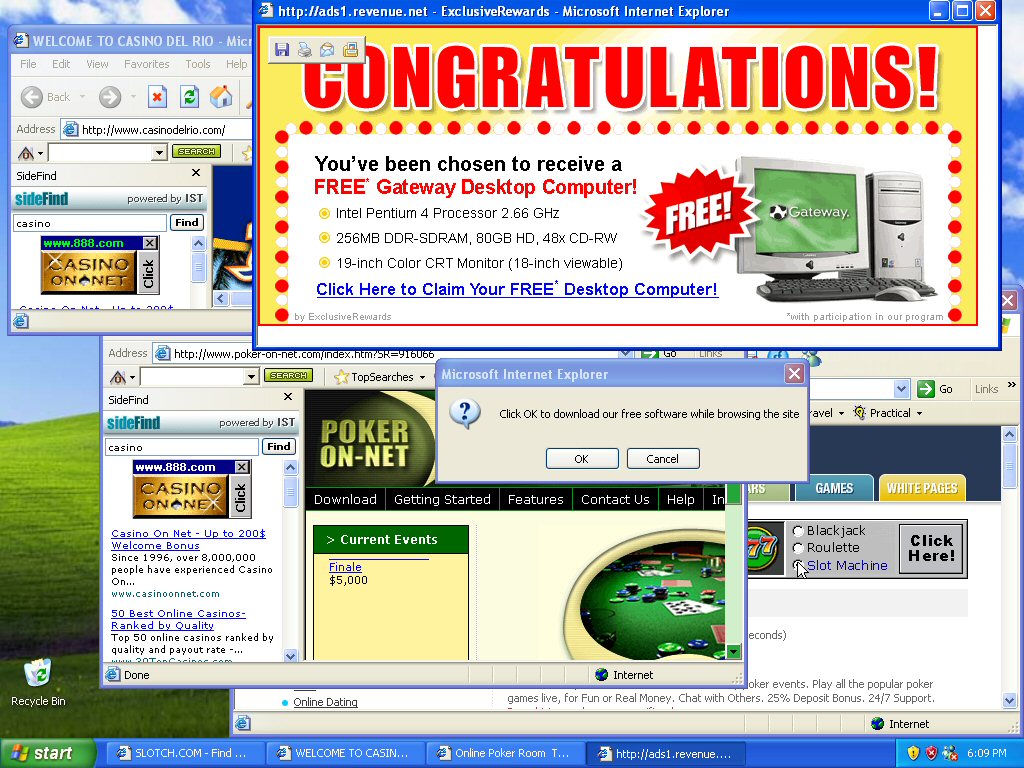

ADWARE:

La palabra Adware corresponde

al conjunto de palabras "Advertising" (Publicidad), adware es un tipo de aplicación que incluye alguna forma de publicidad

mostrada cuando es ejecutado. Los desarrolladores usan el adware como recurso

para lograr ingresos económicos de sus programas, que usualmente son

gratuitos.

La palabra Adware corresponde

al conjunto de palabras "Advertising" (Publicidad), adware es un tipo de aplicación que incluye alguna forma de publicidad

mostrada cuando es ejecutado. Los desarrolladores usan el adware como recurso

para lograr ingresos económicos de sus programas, que usualmente son

gratuitos.

A veces los usuarios pueden pagar para que desaparezca la publicidad de

las aplicaciones adware.

No deben asociarse este tipo de programas con aquellos que incluyen spywares, aunque es cierto que muchas veces van de la mano. Muchos programas adware monitorizan la actividad de sus usuarios sin su consentimiento.

No deben asociarse este tipo de programas con aquellos que incluyen spywares, aunque es cierto que muchas veces van de la mano. Muchos programas adware monitorizan la actividad de sus usuarios sin su consentimiento.

Entonces, un programa adware es cualquier programa que automáticamente

ejecuta, muestra o baja publicidad al computador después de instalado el

programa o mientras se está utilizando la aplicación.

ANTISPAM:

El antispam es

un método para prevenir el correo basura. Algunas de estas técnicas han sido incorporadas en

productos, servicios y software para aliviar la carga que cae sobre usuarios y

administradores. No hay fórmula para controlar o evitar el

SPAM, así que por esas razón usamos en ANTISPAM.

El antispam es

un método para prevenir el correo basura. Algunas de estas técnicas han sido incorporadas en

productos, servicios y software para aliviar la carga que cae sobre usuarios y

administradores. No hay fórmula para controlar o evitar el

SPAM, así que por esas razón usamos en ANTISPAM.

Las

técnicas anti spam se pueden diferenciar en cuatro categorías: las que

requieren acciones por parte humana; las que de manera automática son los

mismos correos electrónicos los administradores; las que se automatizan por

parte de los remitentes de correos electrónicos; las empleadas por los

investigadores y funcionarios encargados de hacer cumplir las leyes.

No obstante, en ocasiones es posible que el filtro

anti-spam clasifique como correo no deseado mensajes que en realidad no son

Spam. Por este motivo conviene revisar periódicamente la carpeta de Spam con el

fin de comprobar si existe en ella algún mensaje que ha sido enviado allí

erróneamente. Si se da este caso, deberás reclasificar el mensaje de correo

como No Spam. Al hacerlo, evitarás que los mensajes con características

similares sean clasificados como Spam en sucesivas ocasiones.

No obstante, en ocasiones es posible que el filtro

anti-spam clasifique como correo no deseado mensajes que en realidad no son

Spam. Por este motivo conviene revisar periódicamente la carpeta de Spam con el

fin de comprobar si existe en ella algún mensaje que ha sido enviado allí

erróneamente. Si se da este caso, deberás reclasificar el mensaje de correo

como No Spam. Al hacerlo, evitarás que los mensajes con características

similares sean clasificados como Spam en sucesivas ocasiones.

CRIMEWARE:

Es un tipo de software diseñado para cometer crímenes del tipo

financiero o similares intentando pasar desapercibido por la

victima.

Es un tipo de software diseñado para cometer crímenes del tipo

financiero o similares intentando pasar desapercibido por la

victima.

El crimeware (que debe ser diferenciado del spyware, adware, y malware) ha

sido diseñado, mediante técnicas de Ingeniería Social u

otras técnicas genéricas de fraude on-line, con el fin de conseguir el robo de

identidades para acceder a los datos de usuario de las cuentas on-line de

compañías de servicios financieros (típicamente bancos) o compañías de venta

por internet, con el objetivo de obtener los fondos de dichas cuentas, o de

completar transacciones no autorizadas por su propietario legítimo, que

enriquecerán al ladrón que controla el crimeware.

MALWARE:

Son programas diseñados por

ciberdelincuentes para causarle algún daño a un usuario, como

el robo de su informacion, modificaciones al sistema operativo y las

aplicaciones instaladas o tomar el control total del equipo.

Para

detectar un malware sin las herramientas adecuadas puede ser dificil, porque

los codigos maliciosos intentan pasar inadvertidos ocultando cualquier

comportamiento extraño que pudiera hacer sospechar a la victima que su sistema

esta siendo afectado.

Para

detectar un malware sin las herramientas adecuadas puede ser dificil, porque

los codigos maliciosos intentan pasar inadvertidos ocultando cualquier

comportamiento extraño que pudiera hacer sospechar a la victima que su sistema

esta siendo afectado.

para evitar

el malware debe evitar descargar e instalar programas desconocidos. También es importante que

mantenga protegido su sistema operativo con: cortafuegos, filtros,

antispam,etc.

si sospecha

o tiene duda de que su equipo este infectado debe instalar

una solución de antivirus inmediatamente para controlar el

problema.

si sospecha

o tiene duda de que su equipo este infectado debe instalar

una solución de antivirus inmediatamente para controlar el

problema.

Pero no

olvide mantener la calma y no entrar en pánico esto

solo empeora la situación.

PHARMING:

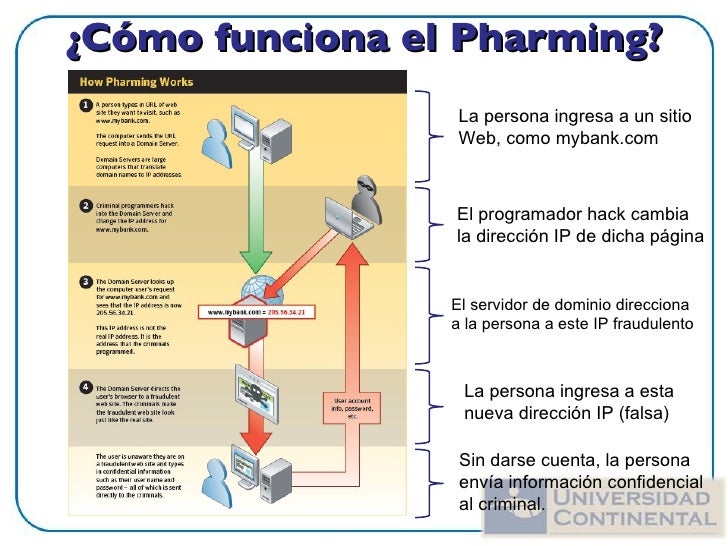

El pharming (que se pronuncia como “farming”) constituye otra

forma de fraude en línea, muy similar a su pariente, el phishing. Los pharmers

(los autores de los fraudes basados en esta técnica del pharming) utilizan los

mismos sitios Web falsos y el robo de información confidencial para perpetrar

estafas en línea, pero, en muchos sentidos, es mucho más difícil detectarlos,

ya que no necesitan que la víctima acepte un mensaje "señuelo". En

lugar de depender por completo de que los usuarios hagan clic en los vínculos

engañosos que se incluyen en mensajes de correo electrónico falsos, el pharming

redirige a sus víctimas al sitio Web falso, incluso si escriben correctamente

la dirección Web de su banco o de otro servicio en línea en el explorador de

Internet.

El pharming (que se pronuncia como “farming”) constituye otra

forma de fraude en línea, muy similar a su pariente, el phishing. Los pharmers

(los autores de los fraudes basados en esta técnica del pharming) utilizan los

mismos sitios Web falsos y el robo de información confidencial para perpetrar

estafas en línea, pero, en muchos sentidos, es mucho más difícil detectarlos,

ya que no necesitan que la víctima acepte un mensaje "señuelo". En

lugar de depender por completo de que los usuarios hagan clic en los vínculos

engañosos que se incluyen en mensajes de correo electrónico falsos, el pharming

redirige a sus víctimas al sitio Web falso, incluso si escriben correctamente

la dirección Web de su banco o de otro servicio en línea en el explorador de

Internet.

Para redirigir a sus víctimas, los pharmers utilizan varias

estratagemas. El primer método, que ha conferido a esta actividad el nombre de

pharming, es en realidad un antiguo tipo de ataque denominado envenenamiento de

la caché del DNS. El envenenamiento de la caché del DNS es un ataque dirigido

al sistema de nombres de Internet que permite a los usuarios introducir nombres

con un significado para los sitios Web (www.mibanco.com), en lugar de series de

números más difíciles de recordar (192.168.1.1).

El sistema de nombres se basa

en los servidores DNS para efectuar la conversión de los nombres de los sitios

Web basados en letras, que son fáciles de recordar por parte de los usuarios,

en dígitos comprensibles por los equipos para conducir a los usuarios al sitio

Web de su elección. Cuando un pharmer logra lanzar un ataque de envenenamiento

de la caché del DNS con éxito, lo que de hecho consigue es modificar las normas

de circulación del tráfico en una sección completa de Internet. Las posibles y

amplias repercusiones que conlleva el hecho de redirigir a una importante

cantidad de víctimas desprevenidas a una serie de sitios Web falsos y hostiles

ha dado el nombre de pharmers a esta categoría de estafadores. Los phishers

lanzan un par de líneas al agua y esperan hasta ver quién pica el anzuelo. Los

pharmers son criminales cibernéticos que intentan capturar a sus víctimas en

Internet a una escala nunca vista.

MAS INFORMACIÓN:

SPAM:

Se llama spam, correo basura o

sms basura a los mensajes no solicitados, habitualmente de tipo publicitario,

enviados en grandes cantidades (incluso masivas) que perjudican de alguna o

varias maneras al receptor. La acción de enviar dichos mensajes se denomina

spamming. Aunque se puede hacer por distintas vías, la más utilizada entre el

público en general es la basada en el correo electrónico. Otras tecnologías de

internet que han sido objeto de correo basura incluyen grupos de noticias,

usenet, motores de búsqueda, wikis, foros, blogs, también a través de popups y

todo tipo de imágenes y textos en la web. El correo basura también puede tener

como objetivo los teléfonos móviles (a través de mensajes de texto) y los

sistemas de mensajería instantánea como por ejemplo Outlook, Lotus Notes, etc.

Se llama spam, correo basura o

sms basura a los mensajes no solicitados, habitualmente de tipo publicitario,

enviados en grandes cantidades (incluso masivas) que perjudican de alguna o

varias maneras al receptor. La acción de enviar dichos mensajes se denomina

spamming. Aunque se puede hacer por distintas vías, la más utilizada entre el

público en general es la basada en el correo electrónico. Otras tecnologías de

internet que han sido objeto de correo basura incluyen grupos de noticias,

usenet, motores de búsqueda, wikis, foros, blogs, también a través de popups y

todo tipo de imágenes y textos en la web. El correo basura también puede tener

como objetivo los teléfonos móviles (a través de mensajes de texto) y los

sistemas de mensajería instantánea como por ejemplo Outlook, Lotus Notes, etc. También se llama spam a los virus sueltos en la red y páginas filtradas (casino, sorteos, premios, viajes y pornografía), se activa mediante el ingreso a páginas de comunidades o grupos o acceder a links en diversas páginas.

Una carpeta Kmail llena de correos no solicitados recibidos en un corto período.

El correo basura mediante el servicio de correo electrónico nació el 5 de marzo de 1994. Este día una firma de abogados, Canter and Siegel, publica en Usenet un mensaje de anuncio de su firma legal; el día después de la publicación, facturó cerca de 10.000 dólares por casos de sus amigos y lectores de la red. Desde ese entonces, el marketing mediante correo electrónico ha crecido a niveles impensados desde su creación.

Aunque existen otras versiones de su origen que lo datan a hace 30 años: El 3 de mayo de 1978, 393 empleados de Arpanet, el predecesor de Internet gestionado por el gobierno estadounidense, recibían con sorpresa un correo de la compañía de ordenadores DEC invitándoles al lanzamiento de un nuevo producto.1

El correo basura por medio del fax (spam-fax), es otra de las categorías de esta técnica de marketing directo, y consiste en enviar faxes masivos y no solicitados a través de sistemas electrónicos automatizados hacia miles de personas o empresas cuya información ha sido cargada en bases de datos segmentadas según diferentes variables.

En España el correo electrónico no solicitado está terminantemente prohibido por la Ley de Servicios de la Sociedad de la Información y de Comercio Electrónico (LSSICE), publicada en el BOE del 12 de julio de 2002. Aparte, a los poseedores de bases de datos de correos electrónicos se les podría aplicar la Ley Orgánica de Protección de Datos (LOPD) por tratarse de datos de carácter personal. De hecho, las sentencias en España referidas al correo electrónico no solicitado están relacionadas con esta ley; sin embargo, dicha ley no hace mención de la palabra "Spam".

SPYWARE:

El spyware es un software o programa ESPÍA que recopila

información de un ordenador y después transmite esta información a una entidad

externa sin el conocimiento o el consentimiento del propietario del ordenador.

El spyware es un software o programa ESPÍA que recopila

información de un ordenador y después transmite esta información a una entidad

externa sin el conocimiento o el consentimiento del propietario del ordenador.

Las consecuencias

de una infección de spyware moderada o severa (a parte de

las cuestiones de privacidad) generalmente incluyen una pérdida considerable

del rendimiento del sistema (hasta un 50% en casos extremos), y problemas de

estabilidad graves (el ordenador se queda "colgado"). También causan

dificultad a la hora de conectar a Internet.

Existe gran número de programas antispyware o software

para ayudar a encontrar y eliminar

spyware, aunque algunos de ellos lo que hacen es instalar nuevo

spyware.

Existe gran número de programas antispyware o software

para ayudar a encontrar y eliminar

spyware, aunque algunos de ellos lo que hacen es instalar nuevo

spyware.

Puesto que algunos spyware

se aprovechan de los puntos débiles de Internet Explorer, puede ayudar el

utilizar un navegador menos vulnerable,

como Firefox o Opera (ambos son gratuitos).

Muchas personas,

cuando tienen las computadoras infectadas, piensan que están en presencia de

un virus, pero un virus tiene

características diferentes ya que está programado para esparcirse de

computadora en computadora en la mayor medida que le sea posible.

También me Gusta este tema!!!

ResponderEliminarohh tecnologiaaa ,,, interesantee ehh

ResponderEliminarAsi podre cuidar mi pc... Gracias por la informacion ... Toma tu like 👍

ResponderEliminar